事業会社の要件をベースにして、ネットワークの設計・導入・運用について複数の会社の事例を紹介します。

★本ページの内容:

- ネットワークの導入事例

- ISPに接続する外部回線について

(インターネット、WAN、VPN装置) - LANの構成について

- ネットワークの運用について

1. ネットワークの導入事例について

ネットワーク導入の際に、複数の中小企業で共通となるネットワーク要件を整理すると、下表のとおりです。

| No. | ネットワーク | 企業の要件 | 備考 |

| 1 | インターネット | 利用する バックアップライン要 | クラウド型グループウェア 利用者:約200~300名 |

| 2 | WAN | 拠点間を接続する | 北海道 東北 関東(本社) 東海 関西 中国 四国 九州 沖縄 |

| 3 | ファシリティ | サーバルームを利用する (耐震免振対策済み) | 本社 商品開発センター |

| 5 | 有線LAN | 全拠点の執務室 工場・商品開発部(CAD利用) | 既存LAN現状維持 ワークステーション |

| 6 | Wi-Fi | 全拠点の執務室 | フリーアドレスエリア |

| 7 | ゲストWi-Fi | 会議室・応接室 | 本社 商品開発センター |

| 8 | VPN装置 | 外部から社内ネットワーク にアクセス可 | 出張者 テレワーク 海外駐在員 |

| 9 | リモートアクセス | 海外拠点へIT支援 | インターネット経由 |

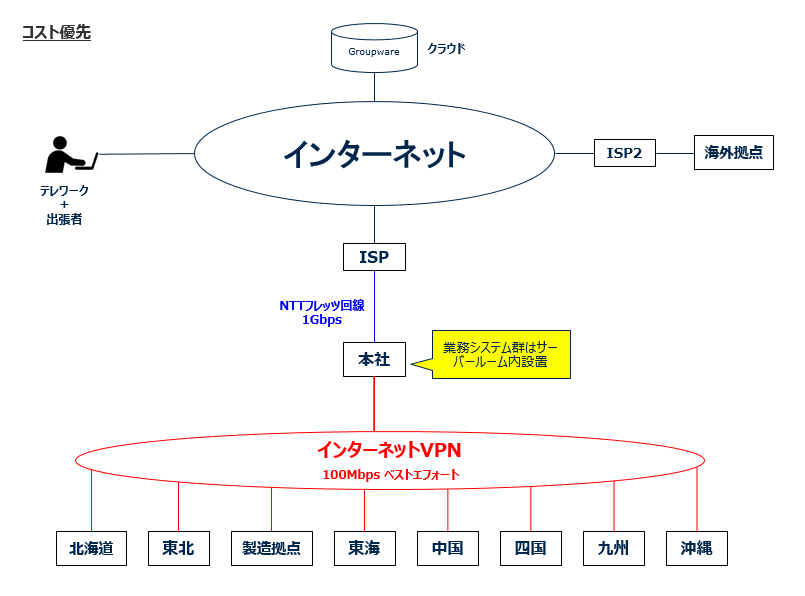

企業Aは「コスト優先」でネットワークを導入しました。そのイメージ図は以下のとおりです。

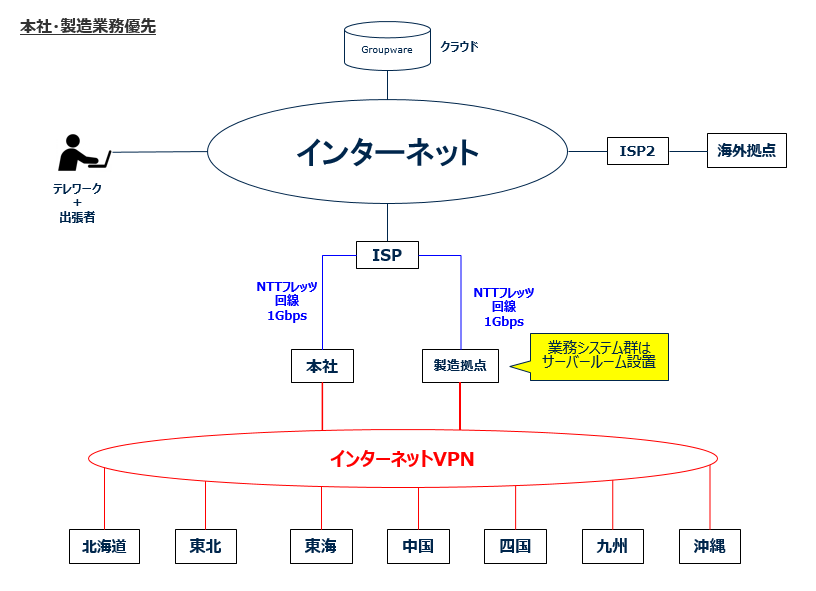

企業Bは「コスト優先」ですが、製造拠点の商品開発部におけるパソコン利用台数が多いため、製造拠点にインターネット回線を追加しました。そのイメージ図は以下のとおりです。

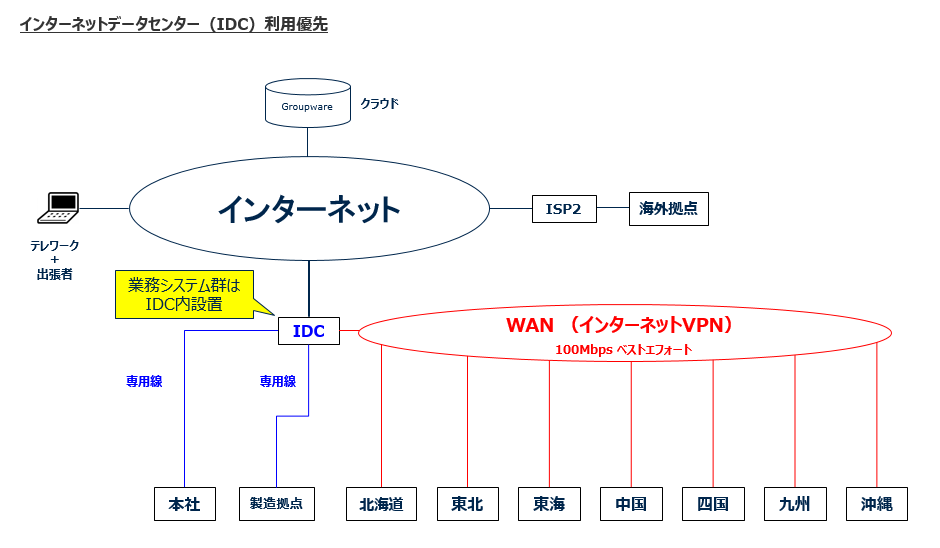

企業Cは業務上の理由で「インターネットデータセンター(IDC)利用」を優先したネットワークを導入しました。そのイメージ図は以下のとおりです。

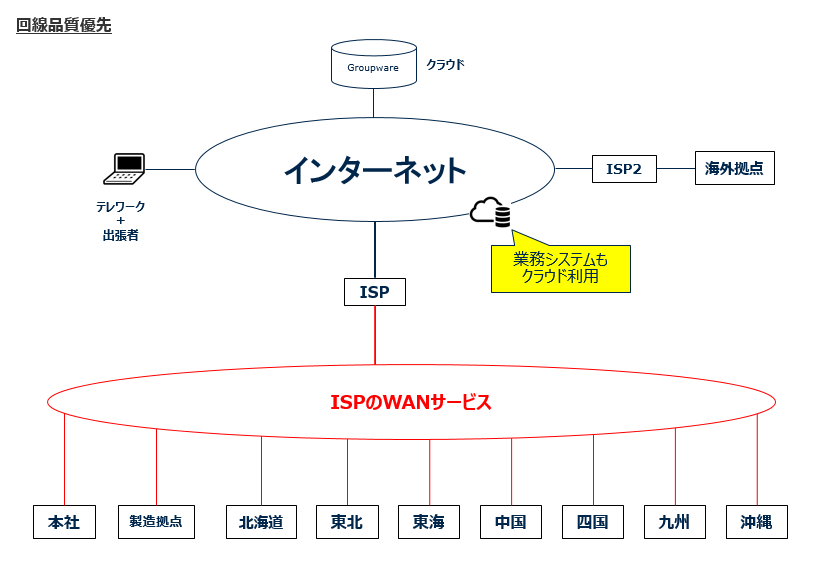

企業Dは業務上の理由で「ネットワーク回線の品質」を優先したネットワークを導入しました。そのイメージ図は以下のとおりです。

2. ISPに接続する外部回線について

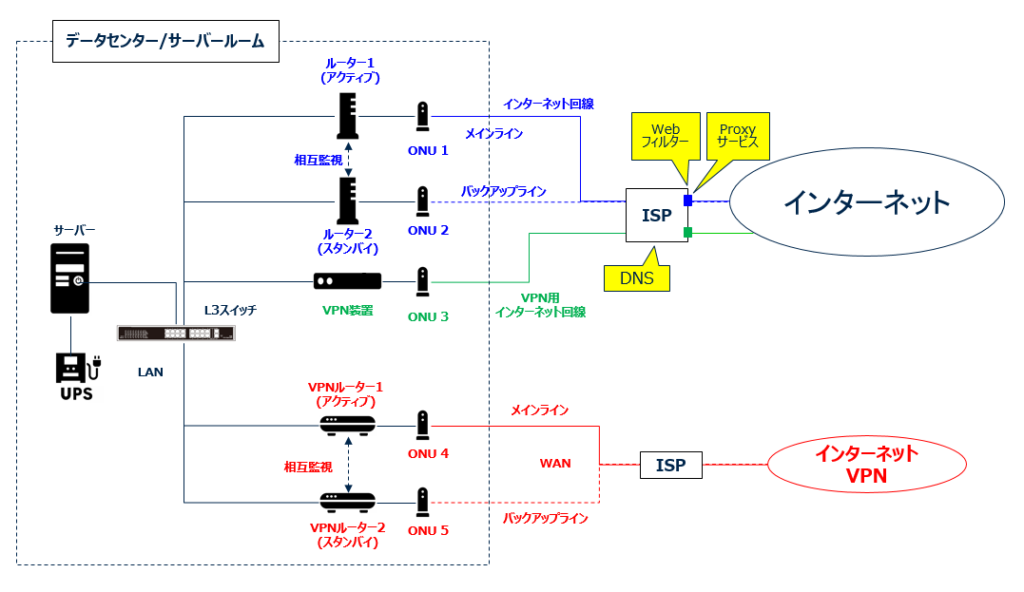

データセンターやサーバールームに接続するインターネット回線やWAN回線のための一般的な配線は、以下の図のとおりです。インターネット回線(青色記載)およびWAN回線(赤色記載)は、冗長化構成(メインラインとバックアップライン)で配線されます。一方、その社内ネットワークに設置しているサーバーに外部からアクセスするためのVPN装置は単線です(緑色記載)。理由は、VPN装置や接続されているインターネット回線に障害が発生した場合、外部の方には業務を停止して復旧まで待ってもらうというルールで事前整理しているからです。

しかし、最近はテレワークを推進している企業が増えたため、VPN装置の稼働が高まっています。VPN装置に障害が発生した場合、テレワーク不可となり、全社的に業務に支障を来すため、将来的には、これらの機器や回線も冗長化構成にせざるを得なくなると推測します。

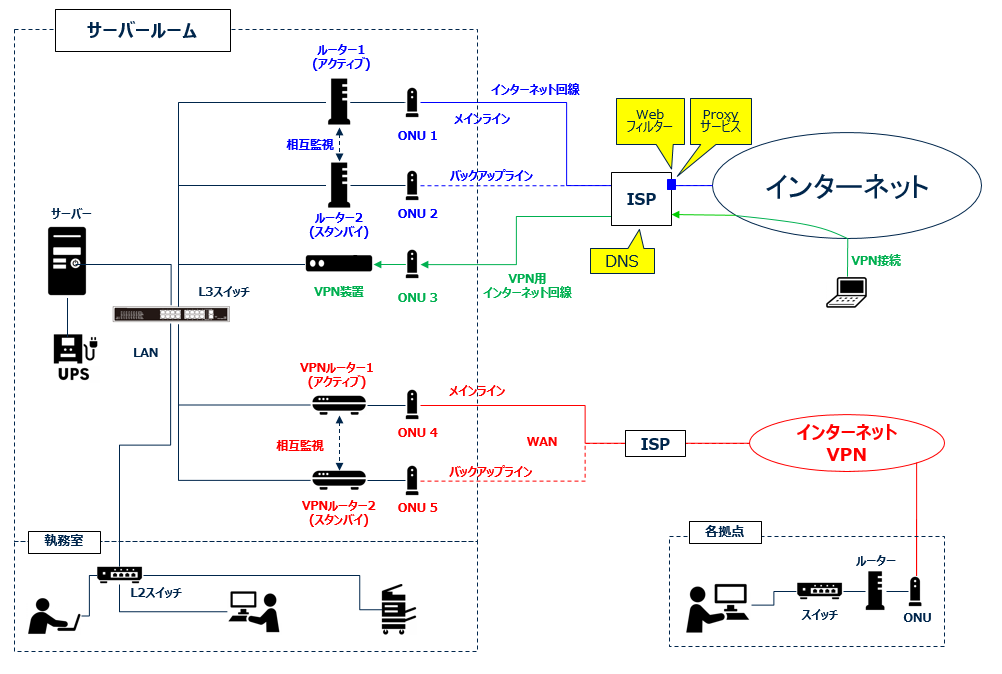

続いて、「コスト優先」の場合の本社のサーバールーム、執務室、各拠点および出張者のネットワーク利用例を以下に示します。お気付きのとおり、「一般的な配線」の部分は同じです。

グローバルIPアドレスは契約したネットワークプロバイダーから提供されるので、提供されたアドレスを把握しておけば十分です。また、契約方法は「1個」か「8個」のセット契約が一般的です。もちろん、グローバルIPアドレスが業者のサービスに含まれている契約もあります。なお、インターネット回線を契約する際に、利用できる優先DNSと代替DNSのグローバルIPアドレスも提供してもらいます。グローバルIPアドレスに関する必要な情報は、下表のとおりです。

| No. | グローバルIPアドレス関連 | 内容(例) |

| 1 | ISP (インターネットサービスプロバイダー) | 某N〇〇社、II〇社 |

| 2 | グローバルIPアドレス | 122.26.11.44 |

| 3 | 外部DNS | 優先(プライマリー) 208.67.222.123 代替(セカンダリー) 8.8.8.8 |

| 5 | ISP セキュリティオプション:プロキシサーバー | ファイヤーウォール |

| 6 | ISP セキュリティオプション:Webフィルター | 風俗サイトなど閲覧制限機能 |

3. LANの構成について

大企業では、ネットワークに接続する端末数が多いため(1000台以上)、小さなネットワークに分割して管理しています。中小企業の端末数はそれほど多くないため、以下のように採用するプライベートIPアドレスに関する情報を決めます。

(1)通常、採用するプライベートIPアドレスは「Cクラス(小規模)」です。

(2)その範囲は「192.168.0.0 ~ 192.168.255.255」です。

(3)端末に割り当てるIPアドレス(例)は「192.168.0.1から192.168.0.254(254台)」です。

(4)専門的に 「192.168.0.0/24」と表記します。

(5)「192.168.0.0」と「192.168.0.255」は利用できない約束となっています。

次に、中小企業におけるLAN構成を次の4ケースに分けて説明します。

| No. | 内容 | IPアドレス関連 | 備考 |

| 1 | 端末数254台以下 1拠点(本社) | 範囲: 192.168.0.0/24 サブネットマスク: 255.255.255.0 割り当てるIPアドレス: 192.168.0.1~192.168.0.254 | 1セグメント |

| 2 | 端末数510台以下 L3スイッチ調達不可 1拠点(本社) | 範囲: 192.168.0.0/23 サブネットマスク: 255.255.254.0 割り当てるIPアドレス: 192.168.0.1~192.168.1.255 | 2セグメント L2スイッチ利用 |

| 3 | 端末数台数制限なし ルーティング機能の スイッチ必須 1拠点(本社) | サーバーセグメント: 192.168.0.0/24 無線LANセグメント: 192.168.1.0/24 PCセグメント: 192.168.2.0/24 | 2セグメント以上 L3スイッチ利用 |

| 4 | 端末数台数制限なし ルーティング機能の スイッチ必須 複数拠点 | ★国内拠点 データセンター: サーバーセグメント: 192.168.0.0/24 北海道拠点: 192.168.10.0/24 東北拠点: 192.168.20.0/24 関東拠点: 192.168.30.0/24 東海拠点: 192.168.40.0/24 関西拠点: 192.168.50.0/24 中国拠点: 192.168.60.0/24 四国拠点: 192.168.70.0/24 九州拠点: 192.168.80.0/24 沖縄拠点 : 192.168.90.0/24 ★海外拠点 アメリカ: 192.168.100.0/24 ヨーロッパ: 192.168.140.0/24 アジア・オセアニア: 192.168.180.0/24 アフリカ: 192.168.230.0/24 その他は予備IPアドレス | 2セグメント以上 |

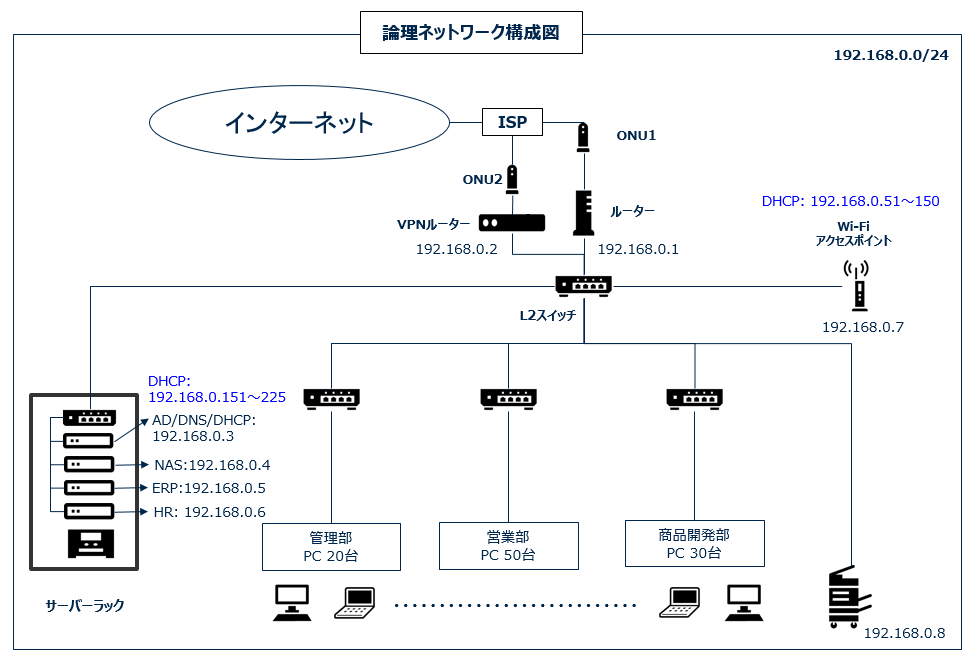

ケース1:サーバー・パソコンやネットワーク機器の数は254台以下

サーバー、パソコンやネットワーク機器の数が254台以下の例を紹介します。まずは、基本情報を決定します。

| No. | プライベートIPアドレス基本情報 | IPアドレス範囲 |

| 1 | クラスC(小規模) | 192.168.0.0/24 |

| 2 | 利用するIPアドレス群 (セグメント) | 192.168.0.1から192.168.0.254(254台利用) 専門的に「192.168.0.0/24」と表記します。 192.168.0.0と192.168.0.255は利用できません。 |

| 3 | 「192.168.0.0/24」 をリスト化する | ----- |

次に「利用するセグメントのリスト」の例は以下のとおりです。

| No. | 「192.168.0.0/24」のグルーピング | 備考 |

| 192.168.0.1~50 | 固定IP(50個) | サーバー・ネットワーク機器(※DHCP) プリンター、複合機などのOA機器 |

| 192.168.0.51~150 | 無線LANのDHCP(100個) | ノートブックパソコン タブレットPC スマホ |

| 192.168.0.151~225 | 有線LANのDHCP(75個) | デスクトップパソコン ワークステーション |

| 192.168.0.226~254 | 予備IP(29個) | 予備 |

(※)DHCP(Dynamic Host Configuration Protocol)サーバーを設ける場合は、リースするIPアドレスを自由に設定できるため問題ありませんが、無線ルーターのDHCP機能を利用する場合は、ルーターの固定IPアドレスがDHCPの開始IPになる機器がありますので割り当てに注意が必要です。

ここで「利用するセグメントのリスト」におけるシンプルな例は以下のとおりです(DHCPサーバー設置前提)。

| No. | 「192.168.1.0/24」のリスト | 内容(例) |

| 1 | 192.168.0.1 | インターネット回線ルーター |

| 2 | 192.168.0.2 | VPN回線ルーター |

| 3 | 192.168.0.3 | 管理サーバー(AD・DNS・DHCP) |

| 4 | 192.168.0.4 | ファイル共有サーバー(NAS) |

| 5 | 192.168.0.5 | ERP(会計・販売管理)サーバー |

| 6 | 192.168.0.6 | 人事情報・給与管理システムサーバー |

| 7 | 192.168.0.7 | アクセスポイント |

| 8 | 192.168.0.8 | 複合機 |

| 9 | 192.168.0.9 | 管理サーバー2(セカンダリーDNS) |

| 10~50 | 192.168.0.10 ~ 192.168.0.50 | 空き |

| 51~150 | 192.168.0.51 ~ 192.168.0.150 | Wi-Fi(無線LAN, DHCP) |

| 151~225 | 192.168.0.151 ~ 192.168.0.225 | 有線LAN(DHCP) |

| 226~254 | 192.168.0.226 ~ 192.168.0.254 | 予備IP |

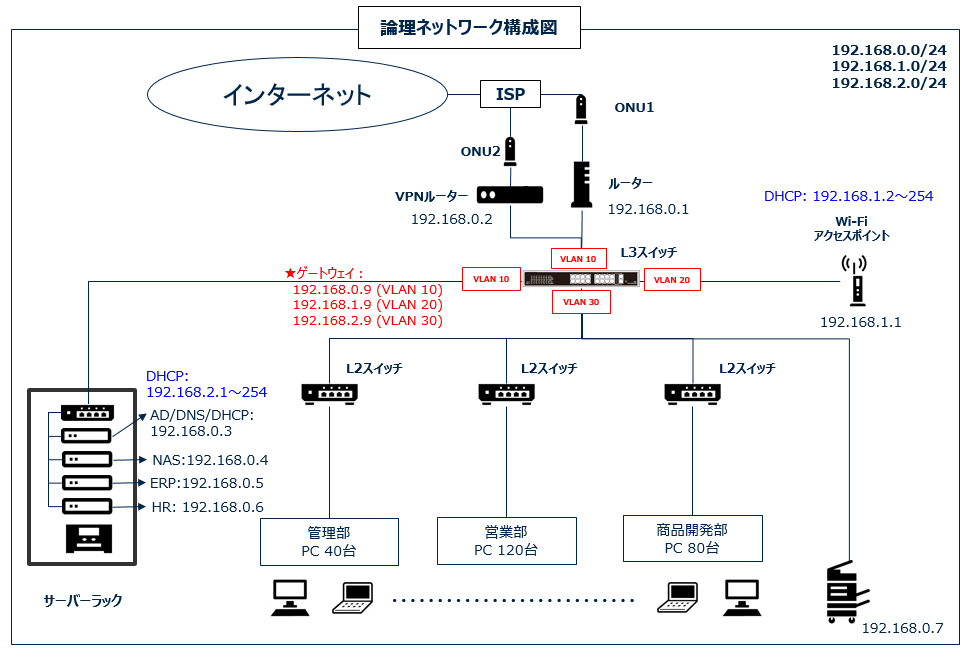

これで、ネットワーク設計の基本情報が揃いました。そして、論理ネットワーク構成図は以下のとおりです。

次のステップは、オフィスのレイアウトに基づいて、パソコンの配置を確認し、必要な機器やLANケーブルを調達してケーブリング作業を実施し、ネットワーク機器を設置することです。各作業の役割分担と責任の例を以下に示します。

| No. | ネットワーク作業 | 責任 | 担当 | 備考 |

| 1 | オフィスレイアウト | 総務部 | --- | |

| 2 | 電源 | 総務部 | --- | |

| 3 | 固定電話 | 総務部 | --- | |

| 4 | 二重床 | 総務部 | --- | |

| 5 | ネットワーク機器調達 | IT部 | --- | LANケーブル含む |

| 6 | LANケーブル敷設 | IT部 | ベンダー | 管理監督:IT部 |

| 7 | ネットワーク機器設置 | IT部 | 同上 | 同上 |

| 8 | パソコンや複合機設置 | IT部 | 同上 | 同上 |

| 9 | 機器の通信確認 | IT部 | ---- |

物理構成図は以下のとおりです。オフィスは二重床であり、オフィス内のスイッチから各デスクへのLAN配線は割愛しています。新オフィス開設の場合、LANケーブルの敷設は必ずデスクや什器の配置前に実施してください。

凡例: "D1"とはデータライン、スイッチのポート1番を指しています。

少し前まで、実際のネットワーク設計では事務所の電話回線、電話交換機(PBX)およびケーブルも一緒に設計することがよくありました。しかし、現在では外線・内線ができるスマートフォンの普及や、クラウド型のPBXの登場により、従来型の固定電話回線の設置が少なくなっているため、電話回線に関する説明は割愛しました。また、テレワークの定着により、上記のような固定席は徐々になくなっており、オフィス内はフリーアドレスのみの大企業も存在します。

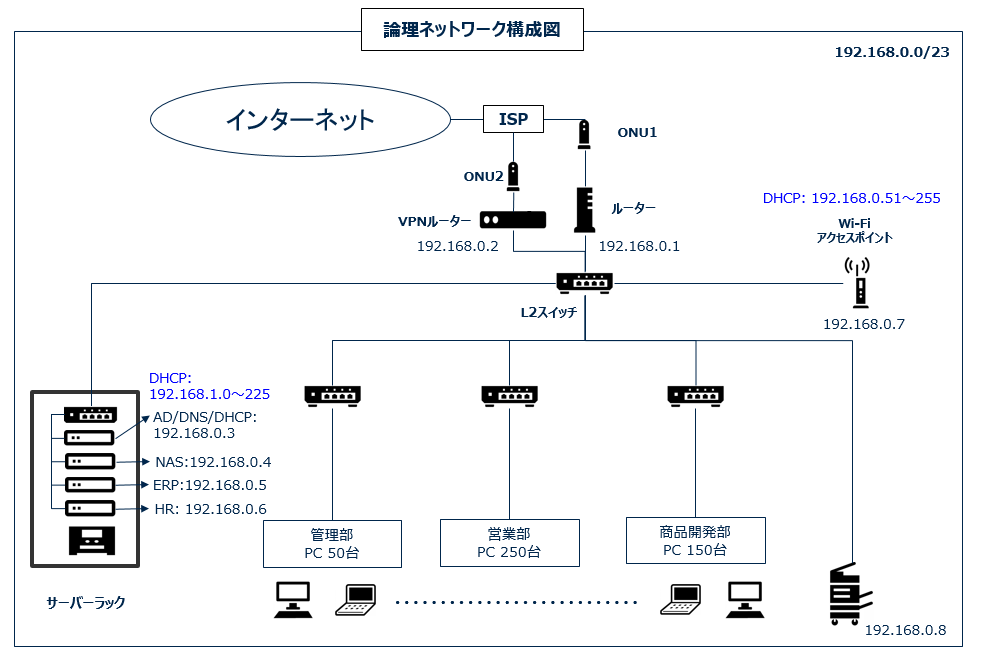

ケース2:サーバー・パソコンやネットワーク機器の数は510台以下

ここでは、予算の関係で高価なL3スイッチの調達不可であり、かつサーバー、パソコンやネットワーク機器の数が254台以上、510台以下のケースを紹介します。まずは、基本情報を決定します。

| No. | プライベートIPアドレス基本情報 | IPアドレス範囲 |

| 1 | クラスC(小規模) | 192.168.0.0/23 サブネットマスク: 255.255.254.0 |

| 2 | 利用するIPアドレス群 (セグメント) | 割り当てるIPアドレス: 192.168.0.1から192.168.1.254(510台利用) 192.168.0.0と192.168.1.255は利用できません。 |

| 3 | 「192.168.1.0/23」 をリスト化する | ----- |

「利用するセグメントのリスト」の例は以下のとおりです。

| No. | 「192.168.0.0/23」のグルーピング | 備考 |

| 192.168.0.1~50 | 固定IP(50個) | サーバー・ネットワーク機器(※DHCP) プリンター、複合機などのOA機器 |

| 192.168.0.51~255 | 無線LANのDHCP(205個) | ノートブックパソコン タブレットPC スマホ |

| 192.168.1.0~225 | 有線LANのDHCP(226個) | デスクトップパソコン ワークステーション |

| 192.168.1.226~254 | 予備IP(29個) | 予備 |

「利用するセグメントのリスト」のシンプルな例は以下のとおりです(DHCPサーバー設置前提)。

| No. | 「192.168.1.0/24」のリスト | 内容(例) |

| 1 | 192.168.0.1 | インターネット回線ルーター |

| 2 | 192.168.0.2 | VPN回線ルーター |

| 3 | 192.168.0.3 | 管理サーバー(AD・DNS・DHCP) |

| 4 | 192.168.0.4 | ファイル共有サーバー(NAS) |

| 5 | 192.168.0.5 | ERP(会計・販売管理)サーバー |

| 6 | 192.168.0.6 | 人事情報・給与管理システムサーバー |

| 7 | 192.168.0.7 | アクセスポイント |

| 8 | 192.168.0.8 | 複合機 |

| 9 | 192.168.0.8 | 管理サーバー2(セカンダリーDNS) |

| 10~50 | 192.168.0.10 ~ 192.168.0.50 | 空き |

| 51~255 | 192.168.0.51 ~ 192.168.0.255 | Wi-Fi(無線LAN, DHCP) |

| 256~480 | 192.168.1.0 ~ 192.168.1.225 | 有線LAN(DHCP) |

| 481~510 | 192.168.1.226 ~ 192.168.1.254 | 予備IP |

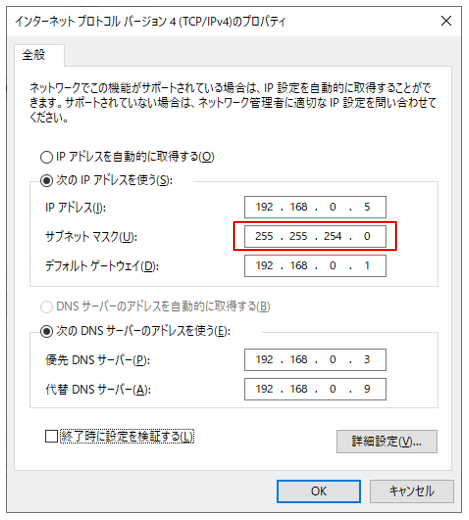

これで、ネットワーク設計の基本情報が揃いました。論理ネットワーク構成図は以下のとおりです。

★重要1: ここで重要なのは、端末のネットワーク設定におけるサブネットマスクを「255.255.254.0」と設定することです。DHCPサーバーにはそのような設定を施してください。

★重要2:本ケースで、510台を接続するためのIPセグメントにおけるIPアドレスの第3オクテットは、偶数で始める必要があります。奇数ですと、機能しません。技術的な説明は省略しますが、そのような約束になっているとご理解ください。例えば、「192.168.200.0/23」ありませんが、「192.168.199.0/23」は機能しません。この場合には「192.168.198.0/23」にする必要があります。

ケース3:ルーティング機能付きL3スイッチ利用

ここでは、サーバー、パソコンやネットワーク機器の数にかかわらず、小ネットワークに分割して管理するケースを紹介します。一般的に採用される構成であり、まずは基本情報を決定します。

| No. | プライベートIPアドレス基本情報 | IPアドレス範囲 |

| 1 | クラスC(小規模) | 192.168.0.0/24 |

| 2 | 利用するIPアドレス群(セグメント) ルーティング機能のL3スイッチ必須 1拠点(本社) | サーバーセグメント: 192.168.0.0/24 (254台まで利用可) 無線LANセグメント: 192.168.1.0/24(254台まで利用可) PCセグメント: 192.168.2.0/24 (254台まで利用可) |

| 3 | 「192.168.0.0/24」 「192.168.1.0/24」 「192.168.2.0/24」 をリスト化する | ----- |

「利用するセグメントのリスト」の例は以下のとおりです。

| No. | セグメント化 | 備考 |

| 192.168.0.0/24 | 固定IP(254個) | サーバー・ネットワーク機器(※DHCP) プリンター、複合機などのOA機器 |

| 192.168.1.0/24 | 無線LANのDHCP(254個) | ノートブックパソコン タブレットPC スマホ |

| 192.168.2.0/24 | 有線LANのDHCP(254個) | デスクトップパソコン ワークステーション |

「利用するセグメントのリスト」のシンプルな例は以下のとおりです(DHCPサーバー設置前提)。

| No. | IPアドレスのリスト | 内容(例) |

| 1 | 192.168.0.1 | インターネット回線ルーター |

| 2 | 192.168.0.2 | VPN回線ルーター |

| 3 | 192.168.0.3 | 管理サーバー(AD・DNS・DHCP) |

| 4 | 192.168.0.4 | ファイル共有サーバー(NAS) |

| 5 | 192.168.0.5 | ERP(会計・販売管理)サーバー |

| 6 | 192.168.0.6 | 人事情報・給与管理システムサーバー |

| 7 | 192.168.0.7 | 複合機 |

| 8 | 192.168.0.8 | 管理サーバー2(セカンダリーDNS) |

| 9 | 192.168.0.9 | ゲートウェイ |

| 10~254 | 192.168.0.10 ~ 192.168.0.254 | 空き |

| 255 | 192.168.1.1 | アクセスポイント |

| 256 | 192.168.1.9 | ゲートウェイ |

| 257~510 | 192.168.1.2 ~ 192.168.1.254 | Wi-Fi(無線LAN, DHCP) 例外:192.168.1.9 |

| 511~764 | 192.168.2.1 ~ 192.168.2.254 | 有線LAN(DHCP) 例外:192.168.2.9 |

| 765 | 192.168.2.9 | ゲートウェイ |

これでネットワーク設計の基本情報が揃いました。論理ネットワーク構成図は以下のとおりです。

L3スイッチおよびL2スイッチの定義例(主な部分)は以下のとおりです。

★L3スイッチにおけるVLANの定義例

interface Vlan-interface10

ip address 192.168.0.9 255.255.255.0

interface Vlan-interface20

ip address 192.168.1.9 255.255.255.0

interface Vlan-interface30

ip address 192.168.2.9 255.255.255.0

★L3スイッチのポートにおけるVLANの定義例

interface GigabitEthernet1/0/1

port access vlan 10

interface GigabitEthernet1/0/2

port access vlan 10

interface GigabitEthernet1/0/3

port access vlan 11

interface GigabitEthernet1/0/4

port access vlan 12

★L3スイッチのルーティングテーブルの定義例

Interface Vlan 10

ip address 192.168.0.9 255.255.255.0

Interface Vlan 20

ip address 192.168.1.9 255.255.255.0

Interface Vlan 30

ip address 192.168.2.9 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.1.5

★L2スイッチの定義例 (16ポート)

hostname "L2SW"

interface 1

name "To_vlan 30"

exit

interface 2

name "To_vlan 30"

exit

interface 3

name "To_vlan 30"

exit

interface 4

name "To_vlan 30"

exit

・

・

・

interface 14

name "To_vlan 30"

exit

interface 15

name "To_L3SW"

exit

interface 16

name "To_L3SW"

exit

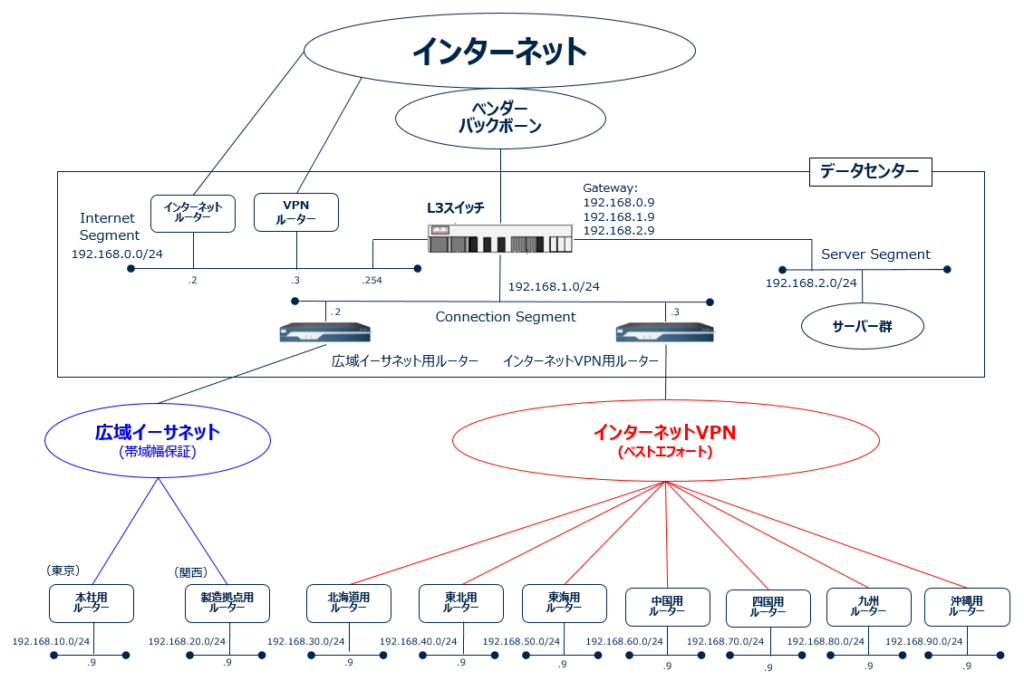

ケース4:複数拠点のネットワーク

ここでは、ケース3を拡張した、全国に拠点がある中小企業のケースを紹介します。これも、一般的に採用されているネットワーク構成です。まずは基本情報を決定します。

| 内容 | IPアドレス関連 |

| 製造業 マーケット:全国 | ★国内拠点 データセンター: インターネットセグメント: 192.168.0.0/24 コネクションセグメント: 192.168.1.0/24 サーバーセグメント: 192.168.2.0/24 本社(東京): 192.168.10.0/24 製造拠点(関西): 192.168.20.0/24 北海道拠点: 192.168.30.0/24 東北拠点: 192.168.40.0/24 東海拠点: 192.168.50.0/24 中国拠点: 192.168.60.0/24 四国拠点: 192.168.70.0/24 九州拠点: 192.168.80.0/24 沖縄拠点 : 192.168.90.0/24 ★海外拠点 アメリカ: 192.168.100.0/24 ヨーロッパ: 192.168.140.0/24 アジア・オセアニア: 192.168.180.0/24 アフリカ: 192.168.230.0/24 その他は予備IPアドレス |

これでネットワーク設計の基本情報が揃いました。論理ネットワーク構成図は以下のとおりです。この図ではグローバルIPアドレスの記載および海外拠点のネットワーク構成は、基本的に国内と同様であるため、割愛しております。

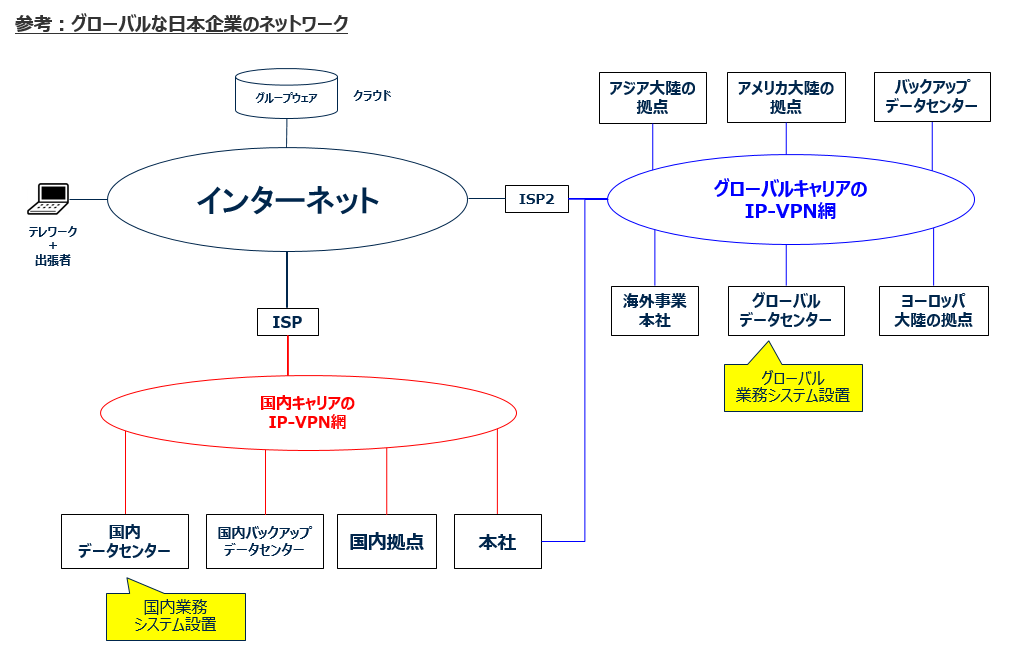

★参考:100ヶ国以上でグローバルに活動している日本の大企業が採用したネットワークのイメージは以下のとおりです。

もちろん、一社のグローバルキャリアと契約するのが望ましいのですが、グローバルに活動している国内キャリアは限定的であり、またアメリカ、イギリスやフランスのグローバルキャリアは国内での活動におけるカバー率が低かったため、上記のネットワーク構成になりました。

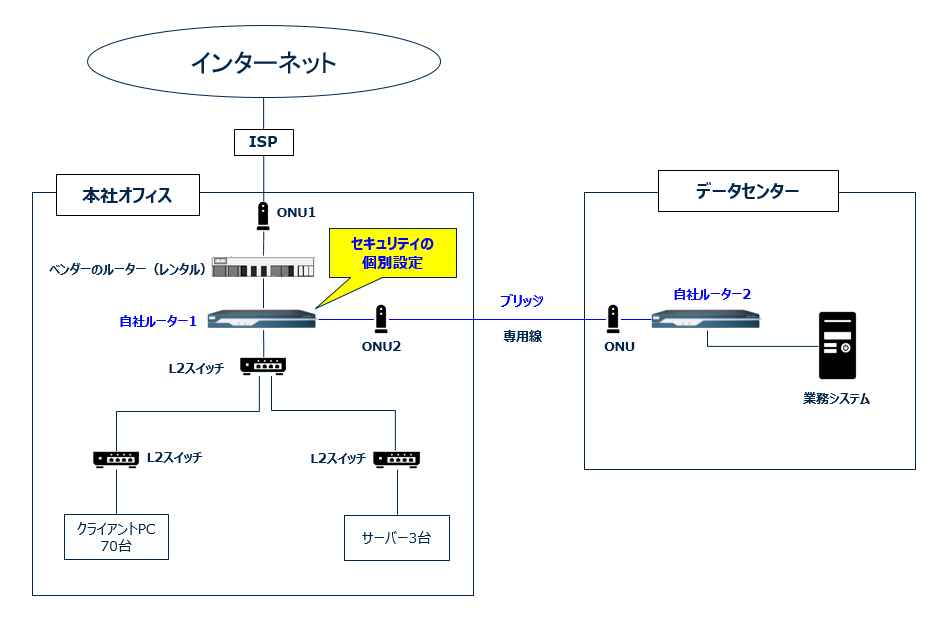

★参考2:ブリッジについて

ここで、ネットワークにおける「ブリッジ」を紹介します。これはある企業において、ベンダーのルーターの下に自社ルーターを調達・接続して、自社でセキュリティを個別に設定・管理したいという要望に応えた解決案です。

技術的にルーターにおよび高価なハイレベルスイッチにしかない「ブリッジフィルターの設定」機能を用いることにより、オフィスの個別端末を指定してデータセンターのサーバーへ接続させる制御・管理ができます。

4. ネットワークの運用について

ネットワーク構築が完了したら、ネットワーク全体を長期的な視点で管理する運用管理体制を整えることが重要になります。まず、ネットワーク運用業務の作業一覧は以下のとおりです。

| No. | 運用状態 | 作業内容 |

|---|---|---|

| 1 | 通常時運用 | 1-パフォーマンス監視 2-ユーザーの監視 3-リソースの監視 4-パフォーマンスや障害対応の統計情報収集・整理 |

| 2 | 障害時運用 | 1-情報収集、切り分け(※)、原因究明、復旧対応 2-拡散防止、関連部署連絡、記録 3-再発防止策 |

| 3 | 保守管理 | 1-ネットワーク機器関連情報メンテナンス (配置図、設定情報、機器ソフトウェアメンテナンス) 2-ネットワーク業者との契約管理(サポート含む) |

| 4 | 計画管理 | 1-ネットワークに関する最新情報の調査 2-機器の経年劣化によるリプレイス計画立案 3-リソース管理: トラフィック量の変化発生時 ・新システム導入:特にクラウド利用に注意 ・人事異動:大幅な増減発生時 4-事務所の新設、レイアウト変更、拡張、移転、閉鎖の対応 |

(※)ネットワークに障害が発生した場合に、ネットワークのどの部分で障害が発生しているのかを見極める作業を「切り分け」といいます。

ネットワークが業務のトラフィック量に基づいてアーキテクチャー(ネットワークトポロジー=TCP/IP階層モデル)も含めて正しく構築されており、ネットワークセキュリティーを施している場合には、ネットワークが安全・安定的に機能するため、IT担当が上記(1)~(3)の運用管理業務に多くの時間を費やすことはありません。

ここで大事なのは、自社で利用しているネットワーク全体を安全・安定的に運用・維持する責任はIT部門の責任者にあるということです。しかし、インターネット回線やWAN回線のような外部回線の監視と運用管理は、契約しているネットワーク業者の範疇であり、これに依存せざるを得ないのが現状です。

つまり、IT部門のネットワーク運用管理業務は、自社で管理する部分とベンダーに運用管理を任せる部分の役割分担と責任を明確にしておく必要があります。これを下表に整理しました。

| No. | 運用管理 | 監視 | 障害発生の 連絡先 | 復旧 対応 | 社内調整・報告 社内配線管理 |

| 1 | インターネット回線 (ONU・ルータはレンタル) | 〇 | ★ | 〇 | ★ |

| 2 | WAN回線 (ONU・ルータはレンタル) | 〇 | ★ | 〇 | ★ |

| 3 | LAN回線 (自社所有L3・L2スイッチ) | ★ | ---- | 〇 | ★ |

| 4 | Wi-Fi (AP自社所有) Wi-Fi (APベンダー所有) | ★ 〇 | ---- ★ | ★ 〇 | ★ |

| 5 | VPN装置(レンタル) | 〇 | ★ | 〇 | ★ |

凡例: 〇 = ベンダー ★ = IT担当

(※)ネットワーク業者からレンタルし、回線のネットワーク機器の稼働状況は、ベンダー提供のウェブサイト画面で確認できます。

★重要:インターネット回線・WAN回線およびLANの設計・構築・運用を一社のネットワーク業者に委託することにより、ネットワーク障害への円滑・迅速な対応が可能になります。

表1の「1.4パフォーマンスや障害対応の統計情報収集・整理」に関して、インターネット回線とWAN回線の運用管理は、帯域幅保証の契約かベストエフォートの契約かで内容が異なります。その対応の違いは以下のとおりです。

| No. | 運用管理 | パフォーマンス 管理 | 対応 |

| 1 | インターネット回線・WAN回線 (帯域幅保証) | 毎月 | ・半年集計結果: →問題なし→現状維持 →問題あり→帯域幅の増・減 (契約変更) |

| 3 | インターネット回線・WAN回線 (ベストエフォート) | 同上 | ・半年集計結果: →必要に応じて回線アップグレード (契約変更) |

例えば、帯域幅1Gpbs保証契約のインターネット回線または、WAN回線の過去6ヶ月間の稼働状況が90%~100%であり、かつ業務に支障を来している場合には、帯域幅を増やす契約に変更すべきです(増速・予算の調整必要)。稼働状況が平均40%以下の場合、例えば500Mbpsの帯域幅に減らす契約に変更します。

同じく、1Gpbsベストエフォート契約のインターネット回線または、WAN回線の過去6ヶ月間の稼働状況が100Mbpsであり、かつ業務に支障を来しているようであれば、帯域幅を増やす契約に変更すべきです(増速・予算の調整必要)。なお、業務遂行が良好であれば、現状維持にします。

★障害対応に関する方針:ネットワーク障害に限りませんが、個別システムに障害が発生した際に、検知する仕組みによりIT部が障害を把握し、原因を究明して、復旧する体制を構築すべきです。つまり、ユーザーがシステム障害発生に気が付かないうちに復旧させておくことが大事です。また、復旧に時間がかかる場合には関係者へ事前周知します。IT部より先に、IT部がユーザーから障害発生の連絡を受けてから対応するようでは、組織の信頼性を低下させる要因になりかねません。

ネットワークコマンドによる障害切り分け

事業会社ネットワーク担当者は、ネットワークに障害が発生した場合に備えて、下記の実用的なツール(Windowsのコマンドがメイン)の使い方を覚えてください。

| No. | ツール | 確認できる内容 |

|---|---|---|

| 1 | ping | 通信相手との通信確認 接続先サーバーが稼働しているかどうかの確認 |

| 2 | ipconfig /all | 自分のPCが利用しているネットワーク情報を表示する |

| 3 | tracert | 自分のPCから接続機器までの通信経路の表示 どの経路を辿って目標の機器まで到達しているのか |

| 4 | nslookup | DNSサーバで名前解決を行えているかどうかを確認 |

| 5 | netstat | 通信相手とのTCP通信の状態をリアルタイムで確認 通信中のTCPコネクションの調査に最適 |

| 6 | arp -a | 同じネットワークセグメントの通信相手のMACアドレスを確認 |

| 7 | route print | サーバーでよく利用する 自身のルーティングテーブルの状態を確認 route addによるルーティング設定の有無を確認 |

| 8 | 確認くん | 外部ウェブサーバーが認識している自分のPCのネットワーク情報 https://www.ugtop.com/spill.shtml |

| 9 | スピードテスト | 自分のPCが利用しているネットワークのスピード確認 多数のサイトがありますが、以下はその例です。 https://www.speedtest.net/ja |

例えば、「インターネットが利用できない、業務システムにアクセスできない」という問合せを受けた場合に、ネットワーク担当者がとるべきアクションは、まず障害が「LAN」か「WAN」なのかを切り分けすることです。そのために通信先が稼働しているかどうかをPINGで確認します。NGの場合、次にTRACERTを利用します。ここで、どこで通信が遮断されいるかわかります。ロカールIPアドレスで止まっていれば、LANが原因であり、グローバルIPアドレスで止まっていれば、WANが原因です。ここで、障害の原因(サーバー、ネットワーク機器、LANケーブル)を特定が、自社で対応し、またはネットワークサービスプロバイダーに対応させます。

ワンポイントメッセージ:安全で安定したネットワークを継続利用するには、自社要件の正確な把握・整理と、ネットワーク設計・構築・運用を一社のネットワーク業者に委託することが肝要です。

次項の”ネットワーク技術の豆知識(通信)”は「こちら」をクリックしてご参照ください。