情報セキュリティとは、コンピュータを安心して使い続けられるように(すなわち、大切な情報が外部に漏れたり、ウイルスに感染してデータが壊されたり、普段使っているインターネット上のサービスが急に使えなくなったりしないように)必要な対策をすることです。

★本ページの内容:

1. 情報セキュリティ対策とは

★定義: コンピュータウイルス感染やシステムへの不正アクセス、個人情報等の漏洩、災害などによるシステム利用停止および機器障害を防ぐことです。多様なリスクから企業のノウハウや顧客情報のような機密情報を守るためには、対策の方針と規則を定めることが必要です。そして、定めた方針と規則を遵守するよう、社員への教育を行うことが重要です。

★スコープ:

1) 高度情報社会と情報セキュリティ

2) 企業や組織の情報セキュリティ

3) 個人レベルの情報セキュリティ

ここでは、「(2)企業や組織の情報セキュリティ」を説明します。

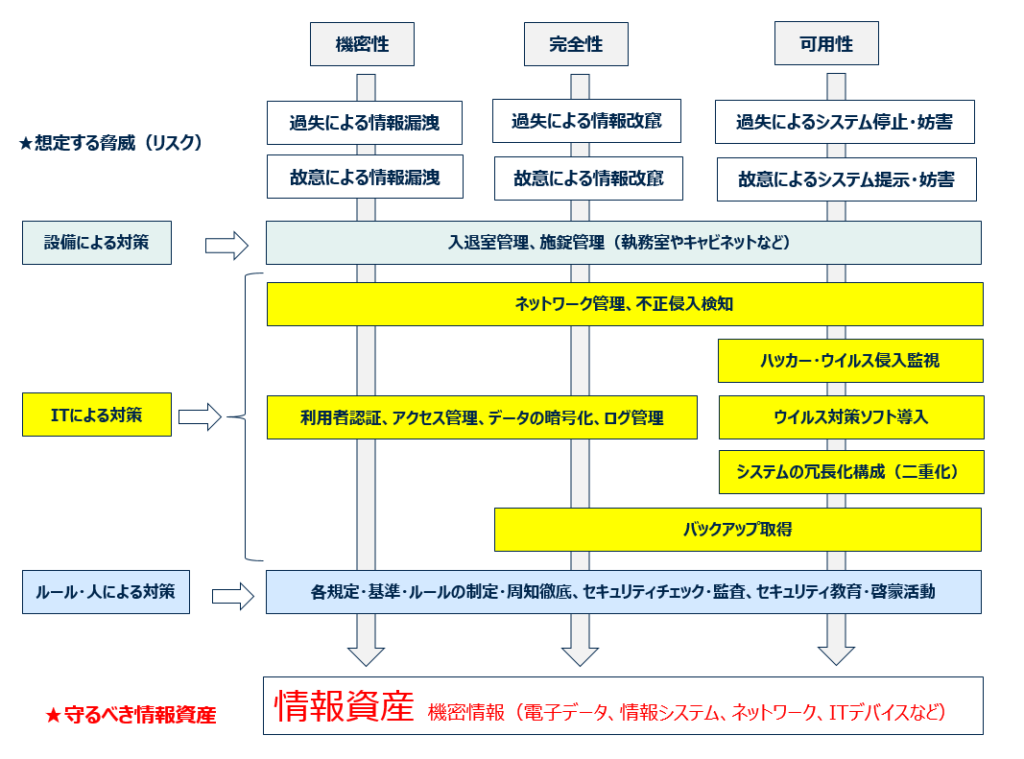

2. 情報セキュリティフレームワーク(脅威と対策の全体図)

情報セキュリティとは、情報の「機密性」、「完全性」および「可用性」を確保することと定義されています。

・機密性: 情報へのアクセスを認められた人だけが、その情報にアクセスできる状態を確保すること

・完全性: 情報が破壊、改ざん又は消去されていない状態を確保すること

・可用性: 情報へのアクセスを認められた人が、必要時に中断することなく、情報にアクセスできる状態を確保すること

「気密性」、「完全性」および「可用性」 をベースにした情報セキュリティフレームワーク(脅威と対策の全体図)は以下のとおりです。

・参考:総務省「国民のための情報セキュリティサイト」

3. 情報セキュリティ対策のアプローチ:

ここでは、情報セキュリティ対策のアプローチを紹介します。

- 自社の守るべき機密情報を明確化すること。アプローチとして関係者へ聞き取り調査や全社アンケートの実施が挙げられます

- 機密情報を分類すること。一般的に「極秘」、「秘」と「社外秘」に分類します。

- 自社システムの脅威を明確化すること。

- 想定脅威(リスク)に対して、「ハードウェアによる対策」、「ソフトウェアによる対策」および「人による対策」を実施すること。

上記対策(2)の詳細は次のとおりです。

| No. | 機密区分 | 社員が理解すること | 事例 |

| 1 | 極秘 (Classified) | 秘密保全の必要性が特に高く、漏洩することにより、株主や顧客など外部利害関係者を巻き込み、企業活動に重大な損害を与えるおそれがある情報とする。 | ・一般公開前の取引案件やプロジェクト情報、業務委託を受けた製品図面情報、株主情報、M&A等 |

| 2 | 秘 (Confidential) | 秘密保全の必要性があり、漏洩することにより、企業活動に影響を与えるおそれがある情報とする。 | ・重要契約書、開発商品情報、財務諸表、コスト(原価)情報、人事情報、顧客個人情報等 |

| 3 | 社外秘 (Internal Use Only) | 「極秘」、「秘」以外の情報のうち、情報開示規程に基づき開示している情報以外の情報とする。 | ・会議議事録、顧客リスト、営業企画書、見積書等 |

| 4 | 公開 (Open) | 公開可能ドキュメント | ・カタログ、社内報、営業報告書等 |

★特記事項: 全ての機密情報の企業データ、つまり、ワード・エクセル・パワーポイントなどで作成された資料は全て上記のいずれかに該当します。作成者は全てのページに必ず「極秘」、「極秘」か「社外秘」を記載することが重要です。記載がない、あるいは失念した場合、当該資料は外部へ公開可能とみなされます。作成者の不注意や怠慢のせいで情報漏洩が発生したケースは少なくありません。

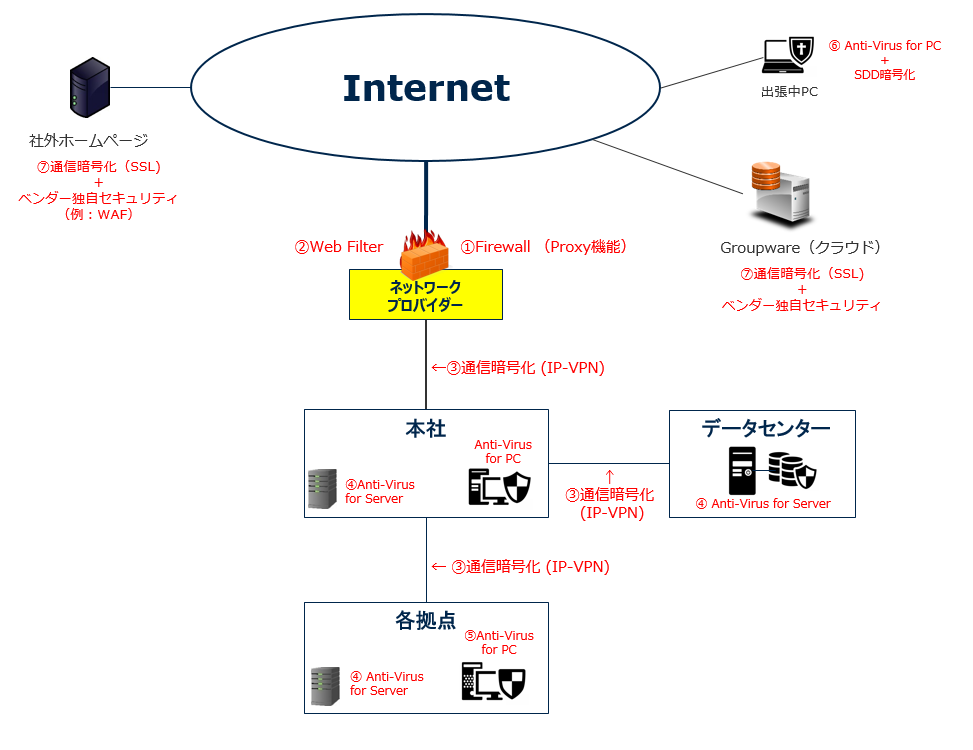

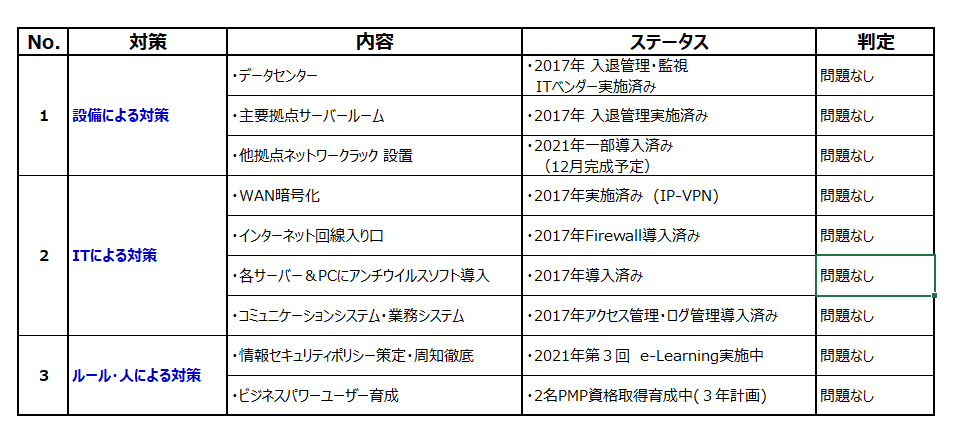

4. 脅威(リスク)の明確化

情報セキュリティ対策としての自社システムの脅威の明確化(上記の3-3)のイメージ図は次のとおりです。

| 項番 | 脅威箇所 | 脅威(リスク) | 対策 |

| 1 | インターネット回線 | 外部から侵入 | ファイヤーウォール (プロキシサーバー) |

| 2 | インターネット回線 | 社内PCから有害サイト閲覧 | ウェブサイト有害フィルター |

| 3 | 拠点間回線 | 外部から傍受 | 回線の暗号化 |

| 4 | 業務システムサーバー ファイルサーバー | ウイルス感染 不正アクセス | アンチウイルスソフト導入 アクセス管理、ログ管理 |

| 5 | パソコン | ウイルス感染 | アンチウイルスソフト導入 |

| 6 | 出張用ノートパソコン | ウイルス感染 紛失 | アンチウイルスソフト導入 内部記録媒体の暗号化 (HDDかSDDにBitLocker) |

| 7 | クラウドサービス | 情報漏洩 | アクセスルートの暗号化 (SSL) ベンダー独自のセキュリティ対策 (顧客IPアドレスでのアクセス制限) |

★特記事項:

情報セキュリティ対策の基本は「性善説」と「性悪説」のどちらを前提として、対策を講じるかです。欧米企業は「性悪説」ですが、日本の企業では「性善説」前提、つまり「社員の悪意による社内テロ」は想定せずにセキュリティ対策を講じているケースが多いため、外国から見ると比較的「緩い」と言われています。当然ながら、性悪説前提でセキュリティ対策を堅牢に構築すると多額の費用を要します。

情報セキュリティ対策が堅牢なのは、防衛庁や外務省のような政府機関のほか、営利法人ではメガバンク、外資系企業や大手企業です。これらは資金が潤沢であり、かつシステム監査を受ける立場なので、実現しています。中小企業では、まず自社の機密情報は何かを明らかにして、これらをどこに保存してどのようにして守るかの対策を検討することが重要です。これにより、身の丈にあった適切な投資額で情報セキュリティ対策を講じることができます。

★個別事例:(一般的な情報セキュリティ対策は講じています)

1)某食品会社では、自社商品におけるレシピの香料の配合率が競合他社に対して競争優位性を保てる機密情報であることを、明確化しました。これらの情報は特定の部門の空調付きで施錠できるルームに設置したスタンドアロンサーバー(ネットワークに接続していないサーバー)に保管し、特定の社員数名のみアクセスできるようにした仕組みで情報セキュリティ対策を運用しています。もちろん、IT部はこのIT環境を提供するだけで、アクセス権はありません(管理者の特権IDやパスワードは把握していません)。

2)某一般消費財の会社は、機密情報を明確化した上で、社内LAN(ローカルエリアネットワーク)とは別に個別LANとクライアントサーバーシステムを構築しました。このサーバーに機密情報を保存して、数台のクライアントPCから特定の社員数名のみアクセスできるようにして、アクセスルートを暗号化した仕組みで情報セキュリティ対策を運用しています。 もちろん、IT部はこのIT環境を提供するだけで、アクセス権はありません(管理者の特権IDやパスワードは把握していません)。

★情報セキュリティ対策を網羅するチェックリストの事例は以下のとおりです。

情報セキュリティ担当が最新のソフトウェアなどにおける脆弱性関連情報を自力で把握するのは困難です。JVN(Japan Vulnerability Notes の略、日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に資することを目的とする脆弱性対策情報ポータルサイト)を頻繁に確認することが解決案の一つです。

5. 企業ホームページの保護について

事業活動を円滑に遂行するために「企業ホームページ」が重要であることは言うまでもありません。しかし、企業ホームページに閲覧者がアクセスできなくなる攻撃(DDoS攻撃)や企業ホームページのサーバーに侵入して、内容を書き換えて改竄するような悪意をもつ行為が後を絶ちません。

このような攻撃から保護するには、ペネトレーションテストやWAF(Web Application Firewallの略)を実施します。企業ホームページを自社運営している場合と外部委託している場合の対策は、以下のとおりです。

(1)企業ホームページを自社運営している場合:ペネトレーションテスト(侵入テスト)とは、ネットワークに接続されているコンピュータシステムに対し、実際に既知の技術を用いて侵入を試みることで、システムに脆弱性がないかどうかテストする手法です。このテストは、セキュリティ専門の技術者が提供しているサービスを利用して実施します。結果、脆弱性が発見された場合、自社責任での対応となります。

(2)企業ホームページの運営を外部委託している場合:WAFとは「ウェブアプリケーションの脆弱性を悪用した攻撃」からウェブサイトを保護するセキュリティ対策です。具体的にはウェブサーバーの前段にWAFを設置して通信を解析・検査し、攻撃と判断した通信を遮断することで、ウェブサイトを保護します。企業ホームページが稼働しているITベンダー・レンタルサーバー会社が提供しているサービスのセキュリティ対策にペネトレーションテストの実施やWAF実装が含まれているかどうか確認してください。脆弱性が発生された場合、ITベンダー・レンタルサーバー会社の責任にて対応することになります。外部委託先に確認すべきセキュリティ対策は下表のとおりです。注意すべき点は、当該対策がITベンダー・レンタルサーバー会社のサービスに含まれている場合とオプションの場合があることです。

| No. | 内容 | 要点 |

| 1 | IPS/IDS対策 | IPS(Intrusion Prevention System)は侵入防止システムのことです。IDS(Intrusion Detection System)は不正侵入検知システムであり、異常な通信を検知するものです。 |

| 2 | XSS | クロスサイトスクリプティング(XSS)攻撃とは、Webアプリケーションの脆弱性を利用して悪意のあるデータを埋め込み、スクリプトを実行させる攻撃手法です。 |

| 3 | SQLインジェクション | SQLとはデータベースを操作する言語です。不正な「SQL」の命令を攻撃対象のウェブサイトに注入(インジェクション)することでデータ漏洩やWEBサイトを改竄します。 |

| 4 | UNIXコマンドアタック | ユーザーがデータ入力するWebサイトなどにおいて、プログラムに与えるパラメータにUnix OSへの命令文を紛れ込ませて不正に操作する攻撃であり、本来想定されていない命令文を強制的に実行させてしまいます。 |

| 5 | ファイル不正アクセス | 攻撃者は専用ツールを用いて、企業ホームページのサーバや情報システムへの侵入を試みます。侵入に成功すると、その中にあるホームページの内容を書き換えたり、保存されている顧客情報や機密情報を窃取したり、重要なファイルを消去したりすることもあります。 |

| 6 | PHP脆弱性チェック | PHP は Web サイトやコンテンツ管理システム(CMS)などで広く使われている言語です。利用者が多いため、不正アクセスのターゲットになっています。対策としては、PHP本体のアップデートを定期的に行うことです。 |

| 7 | DoS/DDoS | DDoS攻撃とは「Distributed Denial of Service attack」の略で、複数のPCから1つのWebサイトに大量アクセスして一般利用者からのアクセスをできなくさせることです。 |

| 8 | WAF対策 | ウェブアプリケーションの脆弱性を悪用した攻撃から保護する対策です。ファイアウォールやIPS/IDSではカバーできない範囲のセキュリティ対策を行います。 |

ワンポイントメッセージ:どんなに堅牢な情報セキュリティ対策を講じても「絶対に安全」とは言えませんが、現時点ではベストな対策を講じるべきです。

次項の”情報セキュリティに関する社内教育”は「こちら」をクリックしてご参照ください。